Penetrationstests sind die unkomplizierteste Art, Applikationen und Systeme auf ihre Sicherheit hin zu prüfen. Wir bieten diese Dienstleistung seit über 20 Jahren an – mit der Erfahrung Tausender getesteter Anwendungen für Hunderte von Unternehmen.

Ein Penetrationstests simuliert die Perspektive eines echten Angreifers und prüft, ob und wie identifizierte Schwachstellen in der Praxis tatsächlich ausgenutzt werden können. Dabei werden technische Sicherheitslücken ebenso sichtbar wie fehlerhafte Konfigurationen oder unerkannte Wechselwirkungen zwischen Komponenten – oft genau dort, wo rein statische Analysen an ihre Grenzen stoßen.

Unsere Leistung

Wir untersuchen Ihre Anwendungen mit dem Mittel des Penetrationstests auf Schwachstellen und Auffälligkeiten. Unserem Vorgehen liegen aktuelle Standards zugrunde. Dabei beziehen wir Ihre individuellen Bedrohungsszenarien und branchenspezifische Risiken mit ein. Unsere Ergebnisberichte geben dem Fachverantwortlichen eine Entscheidungsgrundlage und den Entwicklern konkrete Handlungsanweisungen.

Der Greybox-Pentest ist der Ansatz mit dem besten Preis-/Leistungsverhältnis und in den meisten Fällen das Mittel der Wahl.

Beim Greybox-Pentest erhält der Tester ein Maximum an Informationen über die Anwendung, ihren internen Aufbau und den verwendeten Technologiestack. Für alle Anwendungsfunktionen, Rollen und Rechte werden dem Tester entsprechende Benutzer zur Verfügung gestellt.

Der Greyboxansatz ermöglicht maximale Effizienz bei der Nutzung des bereitgestellten Zeitbudgets.

Beim Whitebox-Pentest erhält der Tester zusätzlich Einblick in den Quellcode der Anwendung.

Die Verfügbarkeit des Quellcodes ermöglicht:

- Gezieltere Überprüfung von vermuteten Schwachstellen

- Aufspüren potentieller Lücken, die mit einem Pentest nicht zuverlässig oder nur mit hohem Aufwand erkannt werden können

- Insgesamt eine größere Abdeckung

Noch weiter als ein Greybox Penest geht die umfassende Statische Codeanaylse (SAST). Wir bieten die Codeanalyse ergänzend zum Pentest oder separat an..

Der Blackbox-Pentest kommt bei speziellen Aufgabenstellungen zum Einsatz.

Bei einem Blackbox-Pentest erhält der Tester keine zusätzlichen Informationen, findet sich also in derselben Situation wie ein fremder Dritter wieder. Hier geht es um die Antwort auf die Frage „Was kann ein Angreifer, ohne dass er im Besitz zusätzlicher Informationen oder Rechte ist, erreichen?“.

Diese Herangehensweise bietet nur eine eingeschränkte Aussage gegenüber der im Bereich der Application Security anzustrebenden Aufgabenstellung: „Finde alle Schwachstellungen und Sicherheitsprobleme“ und ist von daher nur in speziellen Fällen geeignet.

So testen wir

Unseren Untersuchungen liegen bestehende Standards und Best Practices sowie über 25 Jahre Erfahrung zugrunde.

Bei der Entwicklung einiger Standards zur Application Security haben wir in der Vergangenheit mitgewirkt. Im Open Web Application Security Project (OWASP) sind wir nach wie vor aktiv und bringen unsere Expertise ein.

- OWASP ASVS (Application Security Verification Standard)

- OWASP Testing Guide

- OWASP Top 10

- OWASP Development Guide

- Web Application Security Consortium (WASC) Threat Classification

- PCI Data Security Standard (PCI-DSS)

- BSI-Vorgaben „Durchführungskonzept für Penetrationstests“ und „Maßnahmenkatalog und Best Practices zur Sicherheit von Webanwendungen“

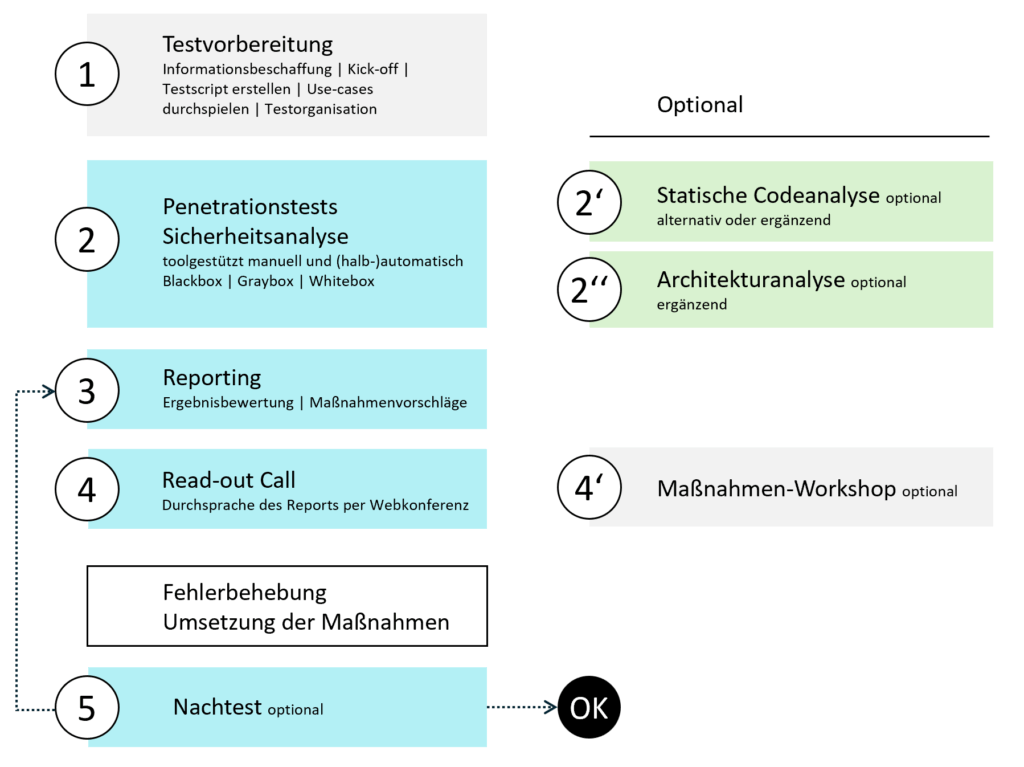

Unser standardisierter Ablauf sorgt für Effizienz bei gleichzeitiger Flexibiltät gegenüber unverhofft auftretenden Hindernissen auf Kundenseite.

Ergebnisbericht

Als Ergebnis erhalten Sie einen umfassenden Report, der die Testfälle und gefundenen Probleme leicht nachvollziehbar darstellt und Auskunft über das Gefährdungs- und Bedrohungspotential liefert. Darüber hinaus geben wir detaillierte Hinweise zu deren Behebung.

Wir führen im Ergebnisbericht nicht nur die Findings – die entdeckten Schwachstellen – auf, sondern geben für jede Schwachstellenkategorie an, was der Test ergeben hat. So bleiben Sie nicht im Dunkeln darüber, ob eine nicht aufgeführte Schwachstellenkategorie zwar getestet wurde, aber keine Findings aufgetreten sind, oder ob der entsprechende Test gar nicht durchgeführt worden ist.

Bewertung der Gefahrenpotentials

- [low] – Die Verwundbarkeit wird als gering eingestuft. Es sollte in Betracht gezogen werden, dieses Problem langfristig zu beheben.

- [medium] – Die Verwundbarkeit wird als mittel eingestuft und sollte zeitnah behoben werden.

- [high] – Die Verwundbarkeit wird als hoch eingestuft. Eine Bewertung des realen Risikos und Entscheidung über Maßnahmen hat umgehend zu erfolgen.

- [critical] – Die Schwachstelle wird als kritisch eingestuft. Es müssen sofortige Maßnahmen ergriffen werden.

- [OK] – Die Anwendung wurde auf die angegebenen Verwundbarkeit untersucht, diese wurde aber nicht festgestellt.

- [Info] – Eine möglicherweise hilfreiche Information über eine festgestellte Auffälligkeit, keine Schwachstelle.

Hinweis: Das Gefahrenpotenzial ist ein intuitiv gut fassbares Maß für die Schwere der Schwachstelle. Es ist nicht zu verwechseln mit dem realen Risiko, welches ein Finding darstellt. Zur Bewetung des Risikos (= Schadenshöhe * Eintrittswahrscheinlichkeit) sind in der Regel weitere Informationen, insbesondere die Höhe des bei einer Ausnutzung eintretenden max. Schadens, erforderlich. Die Risikobetrachtung ist dann relevant, wenn die Behebung mit vergleichsweise hohen direkten oder indirekten Kosten verbunden ist.

Bewertung der Eintrittswahrscheinlichkeit

- [Info] – Nur zur Information, keine Schwachstelle.

- [low] – Die Verwundbarkeit wird als gering eingestuft. Es sollte in Betracht gezogen werden, dieses Problem langfristig zu beheben.

- [medium] – Die Verwundbarkeit wird als mittel eingestuft und sollte mittelfristig behoben werden.

- [high] – Die Verwundbarkeit wird als hoch eingestuft und sollte kurzfristig behoben werden.

- [critical] – Die Schwachstelle wird als kritisch eingestuft. Es sollten sofort Maßnahmen ergriffen werden.

- [OK] – Die Anwendung wurde auf die angegebenen Verwundbarkeit untersucht, diese wurde aber nicht festgestellt.

Bewertung der Eintrittswahrscheinlichkeit

.

- [Info] – Nur zur Information, keine Schwachstelle.

- [low] – Die Verwundbarkeit wird als gering eingestuft. Es sollte in Betracht gezogen werden, dieses Problem langfristig zu beheben.

- [medium] – Die Verwundbarkeit wird als mittel eingestuft und sollte mittelfristig behoben werden.

- [high] – Die Verwundbarkeit wird als hoch eingestuft und sollte kurzfristig behoben werden.

- [critical] – Die Schwachstelle wird als kritisch eingestuft. Es sollten sofort Maßnahmen ergriffen werden.

- [OK] – Die Anwendung wurde auf die angegebenen Verwundbarkeit untersucht, diese wurde aber nicht festgestellt.

Aufbau der Testergebnisse

Für jede Schwachstelle bzw. Angriffstechnik gibt es ein eigenes Unterkapitel. Aufgeführt werden jeweils:

- Erklärung: Die Schwachstelle bzw. Angriffstechnik wird allgemeinverständlich erklärt und auf weiterführende Informationsquellen verwiesen (z.B. Links).

- Angriffsszenario / Bedrohung: Falls erforderlich, schildern wir hier mögliche Szenarien der Ausnutzung der gefundenen Schwachstelle, um dem Leser die Möglichkeit zu geben, das Risiko zu bewerten. Hierbei legen wir einen Worst-Case-Ansatz zugrunde, d. h. schildern im Zweifel das bedrohlichere Szenario. Diese Schilderung ist unabhängig von der Eintrittswahrscheinlichkeit.

- Testfälle und Beispiele: Die durchgeführten Tests werden ausführlich beschrieben und mit Screenshots dokumentiert, sodass es für den Auftraggeber leicht ist, diese nachzuvollziehen und das Gefahrenpotential selbst beurteilen zu können.

- Maßnahme: Wir geben, wo möglich, generelle Maßnahmen und Best Practices zur Lösung des gefundenen Problems an.

Ihr Vorteil

Unsere Application Security Penetrationstests decken gezielt Schwachstellen in Web- und Mobile-Anwendungen auf, bevor Angreifer sie ausnutzen können. Sie helfen, Sicherheitsrisiken zu bewerten und wirksame Gegenmaßnahmen umzusetzen, um Daten, Systeme und Geschäftsprozesse nachhaltig zu schützen.

- Umfassend – Die Untersuchung deckt alle Standards des Open Web Application Security Projects (OWASP).

- Zuverlässig – Der in unserem Wissenspool hinterlegte Erfahrungsschatz und die hohe Expertise unserer Tester sorgen für höchste Zuverlässigkeit bei der Schwachstellensuche.

- Effizient – Dank unserer Erfahrung und durch den Einsatz leistungsfähiger Werkzeuge erreichen wir eine hohe Effizienz – und können entsprechend günstig anbieten.

Lassen Sie uns in einem kurzen Call Ihre Anforderungen besprechen.

Ihr Ansprechpartner für das Thema Application Security Penetrationstests:

Vorname, Nachname

mgm sp

DeepDive

Ein Penetrationstest kann mit unterschiedlichem Vorwissen durchgeführt werden – vom völligen Blindflug bis zur vollständigen Offenlegung der Systemarchitektur. Die Wahl zwischen Blackbox, Greybox und Whitebox bestimmt dabei Tiefe, Aufwand und Aussagekraft des Tests.

Ich bin der Lesetext. Ich kann unten über die Toggle abgewählt werden. Lorem ipsum dolor sit amet sed Marcus hodie in colloseo est. Ubi autem est cornelia. Diu expectat. Tandem gaudet et ridet. Ibi est! Ibi sedet!

Vergleich 1

- thema 1

- them 2

- thema 3

Vergleich 2

- thema 1

- them 2

- thema 3 dasdasdsa dsdsa