Die Herausforderung

Security Assessments von IoT Geräten erfordern die Berücksichtigung des gesamten Systemumfelds.

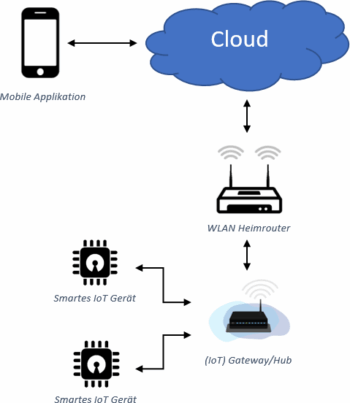

Das Internet of Things bzw. Internet der Dinge beschreibt verschiedene Alltagsgegenstände oder industriellen Maschinen, die mit dem Internet verbunden sind. Diese („smarten“) Geräte handeln meistens automatisiert und autonom, sammeln Informationen über sich und die Umgebung und senden diese zur Auswertung an andere vernetzte Geräte. Viele der vernetzten Geräte stellen dem Benutzer zusätzlich über das Internet eine Anwendung zur Verfügung, über die die Geräte von einem beliebigen Ort aus bedient und gesteuert werden können.

Unsere Leistung

Das Testen von Internet of Things (IoT) Geräten unterscheidet sich in einigen Aspekten von einem klassischen Penetrationstest. In einem IoT Assessment werden üblicherweise mehrere Arten von Penetrationstests durchgeführt. Dies liegt daran, dass sich eine IoT Umgebung aus mehreren Komponenten wie der Mobile Applikation und ggf. Web Applikationen, einem Backend (Cloud) und einem Gateway zusammensetzt.

In dem von uns durchgeführten IoT Assessment werden alle Bereiche der IoT Umgebung mit dem Mittel des Penetrationstests auf Schwachstellen untersucht. Die exakte Ausprägung der Analyse wird individuell festgelegt.

Informationsbeschaffung

Identifikation der verbauten Hardwarekomponenten und Schnittstellen

Analyse der üblichen Geräteschnittstellen

Betroffen sind Schnittstellen wie z.B. UART, JTAG, SWD, USB

Analyse des Speicherchips

Hier geht es um das Auslesen von Firmware und sensiblen Daten.

Analyse der Netzwerk-Kommunikation

Bluetooth Low Energy, ZigBee, WLAN, MQTT, HTTP(S), TCP, … sowie Scannen des Zielobjekts und Identifikation der Dienste

Überprüfung der Web Applikation des Gerätes

Gemäß der Beschreibung „Web Application Security Pentest“

Brute-force von Logindiensten, sowie ggf. Passwortcracking

Hier geht es um möglicherweise gefundenen Passworthashes in unserem Grafikkartencluster.

Überprüfung der Mobile App

Gemäß der Beschreibung „Mobile Application Security Pentest“

Recherche

Nach bekannten Verwundbarkeiten und Konfigurationsfehlern sowie Validierung und Ausschluss von False-Positives

Bericht

Ausführlicher Ergebnisbericht mit Maßnahmenvorschlägen im vom Ihnen gewünschten Format